Téléchargez la documentation technique !

Recevez gratuitement dans votre boîte mail la documentation technique d’Axilta’2 et découvrez son fonctionnement dans le détail !

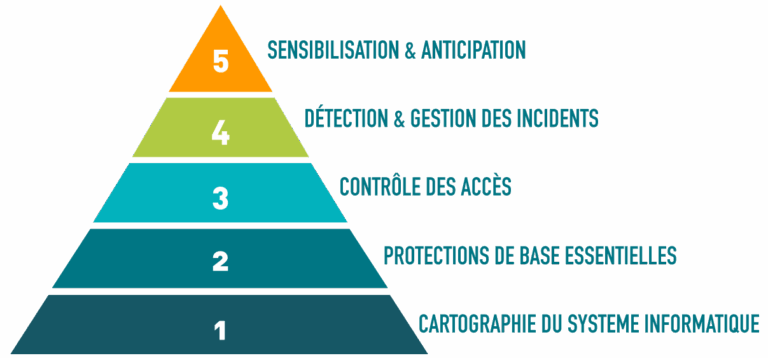

En matière de cybersécurité, si vous voulez protéger efficacement votre société sans gaspiller votre budget, vous devez tout d’abord connaître vos besoins prioritaires. Seulement il n’est pas toujours facile d’établir une hiérarchie… Surtout quand tout vous semble « important » pour maintenir les pirates loin de vos données. C’est pourquoi nous vous présentons dans cet article : la pyramide des risques ! Grâce à elle vous allez pouvoir identifier et évaluer vos besoins concrets, afin que chaque euro dépensé serve réellement la protection de votre entreprise

Sommaire

Vous connaissez sûrement la pyramide de Maslow, celle qui hiérarchise les besoins humains. Et bien la pyramide des risques c’est pareil, sauf qu’elle s’applique au domaine de la cybersécurité.

Elle vous aide à classer vos besoins par ordre d’importance vitale, pour la protection de votre système informatique, et vous donne une feuille de route à suivre. Car, d’expérience, nous savons que dans ce domaine il est vite facile de se sentir dépassé devant l’ampleur des tâches à réaliser. C’est pourquoi, en suivant les étapes logiques de cette pyramide vous :

Comme vous le voyez, les étages inférieurs constituent les fondations cybersécurité sur lesquelles reposent votre activité. Vous comprendrez donc facilement que tant que vos bases ne sont pas solidifiées, il est contreproductif de vous attaquer aux étages supérieurs.

Avant même de parler de solutions techniques, vous devez avoir une vision claire de votre environnement numérique. Sinon comment protéger ce que vous ne voyez pas ?

La première étape consiste donc à recenser l’ensemble de vos équipements matériels et logiciels, ainsi que les données sensibles qui y sont stockées :

Une fois cet inventaire terminé, vous identifierez ainsi plus facilement de potentiels points d’accès critiques que des pirates pourraient utiliser pour s’introduire dans votre système informatique. Comme par exemple un vieux PC oublié dans un coin mais encore connecté à votre réseau. Ou encore, un compte créé pour un stagiaire et jamais supprimé.

Ensuite, votre priorité consiste à vérifier que votre société est bien équipée pour faire face aux cyberattaques automatisées des pirates. Car ces derniers visent justement les entreprises qui négligent cette première ligne de défense.

Rassurez vous, à ce niveau on ne parle pas d’investissements colossaux, il suffit simplement d’adopter ces bonnes pratiques et outils de protection basiques :

Une fois ces bases posées, vous pouvez commencer à vous demander « qui a accès à quoi dans mon entreprise ? ».

Car tous vos collaborateurs n’ont pas besoin d’accéder aux ressources critiques de votre société. Pour des raisons de confidentialité évidentes, mais surtout parce que l’erreur humaine est quasi systématiquement à l’origine de cyberattaques réussies. Ainsi, en contrôlant finement les accès à vos données, vous limitez les risques qu’elles fuitent par erreur. Pour ce faire nous vous recommandons de mettre en place :

Votre structure défensive commence à être solide, vous pouvez désormais vous concentrer sur l’anticipation des cybermenaces et préparer votre cyber résilience.

En effet, comme nous l’avons vu précédemment le risque zéro n’existe pas. Par exemple une attaque sophistiquée ou une erreur humaine peut toujours survenir. La question n’est donc plus seulement de savoir comment empêcher l’incident, mais surtout comment réagir quand il se produit ? Car plus la détection a lieu tôt moins il a de temps pour faire des dégâts (vol de données, chiffrement de fichiers, etc.).

Vous avez donc tout intérêt à prévoir :

Notez cependant que ces outils nécessitent une certaine expertise pour être mis en place de manière efficace et fonctionnelle. Vous aurez donc tout intérêt à vous faire accompagner par un prestataire informatique.

Vous voilà enfin au sommet ! A ce stade, vous avez répondu à la quasi totalité de vos besoins prioritaires en matière de cybersécurité. Vous n’avez plus qu’à vous concentrer sur la sensibilisation aux cybermenaces et l’amélioration continue de vos défenses existantes.

Pour y parvenir vous devez donc adopter une approche proactive :

Vous l’aurez compris, accumuler des outils de cybersécurité ne sert à rien si vos besoins prioritaires n’ont pas été clairement définis en amont. C’est pourquoi, grâce à cette pyramide des risques, vous disposez désormais d’un outil imparable pour les visualiser concrètement. Ainsi vous allez pouvoir investir malin en priorisant les « chantiers » les plus importants pour votre société.

Et si vous vous souhaitez l’avis d’une personne du métier pour confirmer que votre feuille de route est la bonne, contactez nos équipes techniques ! Elles accompagnent au quotidien les professionnels dans la sécurisation de leurs données et s’occupent également d’intégrer les solutions qui les garderont durablement protégés.